В этой статьи мы рассмотрим как с помощью продвинутых поисковых операторов находить открытые файлы, скрытые страницы и потенциальные уязвимости, используя в качестве практической площадки домен site.com. Текст рассчитан на системных администраторов, пентест‑инженеров и владельцев ресурсов, желающих проверить собственную инфраструктуру.

1. Почему одних только «ключевых слов» недостаточно

Google ежедневно обрабатывает ~5,6 млрд запросов и удерживает ≈ 92 % мирового рынка поисковых систем. Обычный пользователь вводит фразу вроде «как выбрать VPS» и получает десятки тысяч результатов. Однако тот же индекс позволяет, при правильном запросе, «выудить» ZIP‑архив с резервной копией сайта, PDF‑отчёт Nessus или тестовую страницу авторизации, забытую разработчиком. Эта техника называется Google Dorking (или Google Hacking).

Ключ к Dorking’у — операторы (служебные слова, задающие фильтры). После оператора ставится двоеточие, затем условие: inurl:login, site:site.com, filetype:pdf.

2. Базовые операторы и примеры на site.com

| Оператор | Что делает | Пример | Объяснение |

|---|---|---|---|

cache: | Показать кэш‑копию Google | cache:site.com | Проверяем, что индекс видит сейчас. |

inurl: | Совпадение слова в URL | site:site.com inurl:login | Поиск всех «login»‑страниц. |

allinurl: | Все слова обязаны быть в URL | allinurl:site.com admin panel | Уточняем поиск «admin»+«panel». |

site: | Ограничение доменом | site:site.com | Видим полный объём индекса. |

intitle: | Ключевое слово в <title> | intitle:"платеж" site:site.com | Находим страницы кассы/оплаты. |

allintitle: | Все слова в <title> | allintitle:"site" "backup" | Уточняем бэкапы. |

intext: | Совпадение в теле | site:site.com intext:"mysql root" | Ищем слитые конфиги. |

allintext: | Все слова в теле | allintext:"site.com" "ssh key" | Проверяем публичные ключи. |

filetype: | Фильтр по формату | site:site.com filetype:pdf | Сразу все PDF на домене. |

Замечание: те же операторы поддерживают Bing, DuckDuckGo, Yahoo, но порядок/объём результатов будет отличаться из-за разной индексации.

3. Комбинирование операторов — где начинается магия

Ниже собраны все примеры из классической методички Google Hacking, адаптированные под site.com:

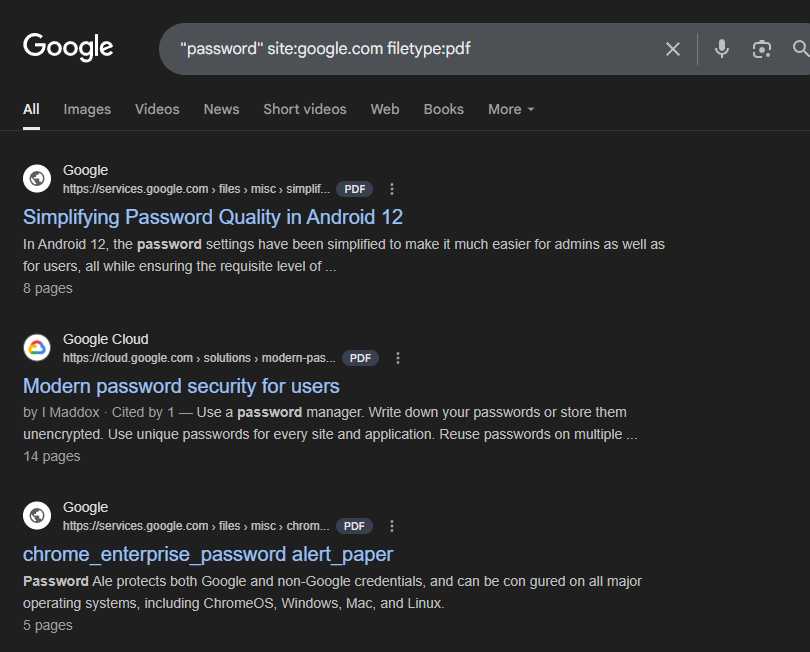

Документы с паролями

"password" site:site.com filetype:pdf

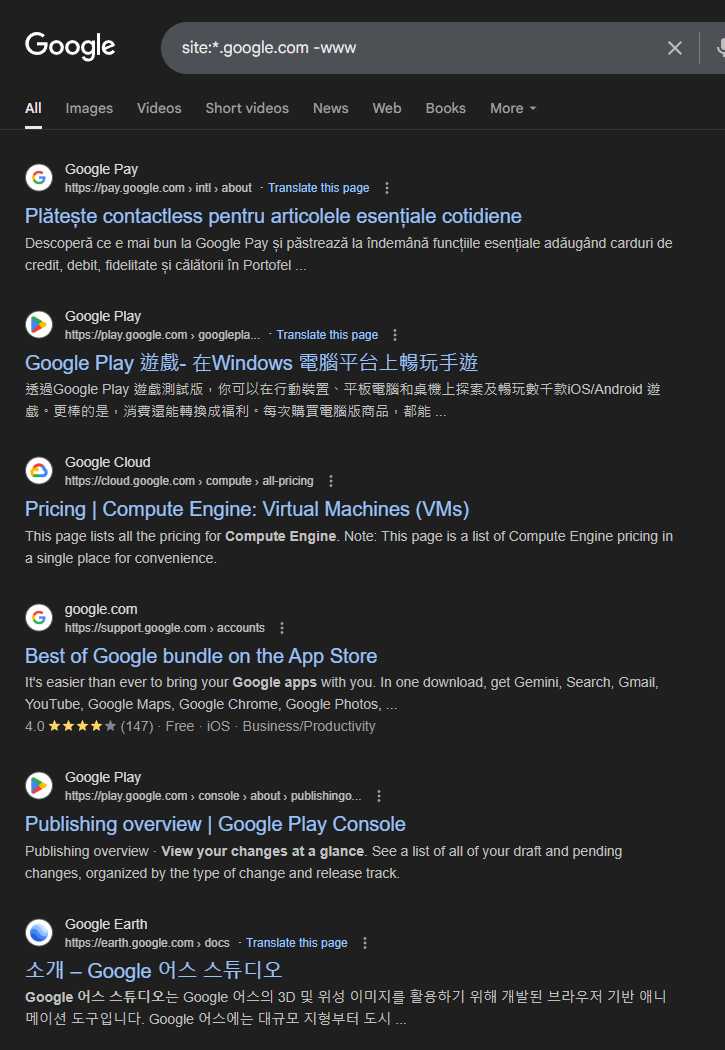

Все поддомены, кроме www

site:*.site.com -www

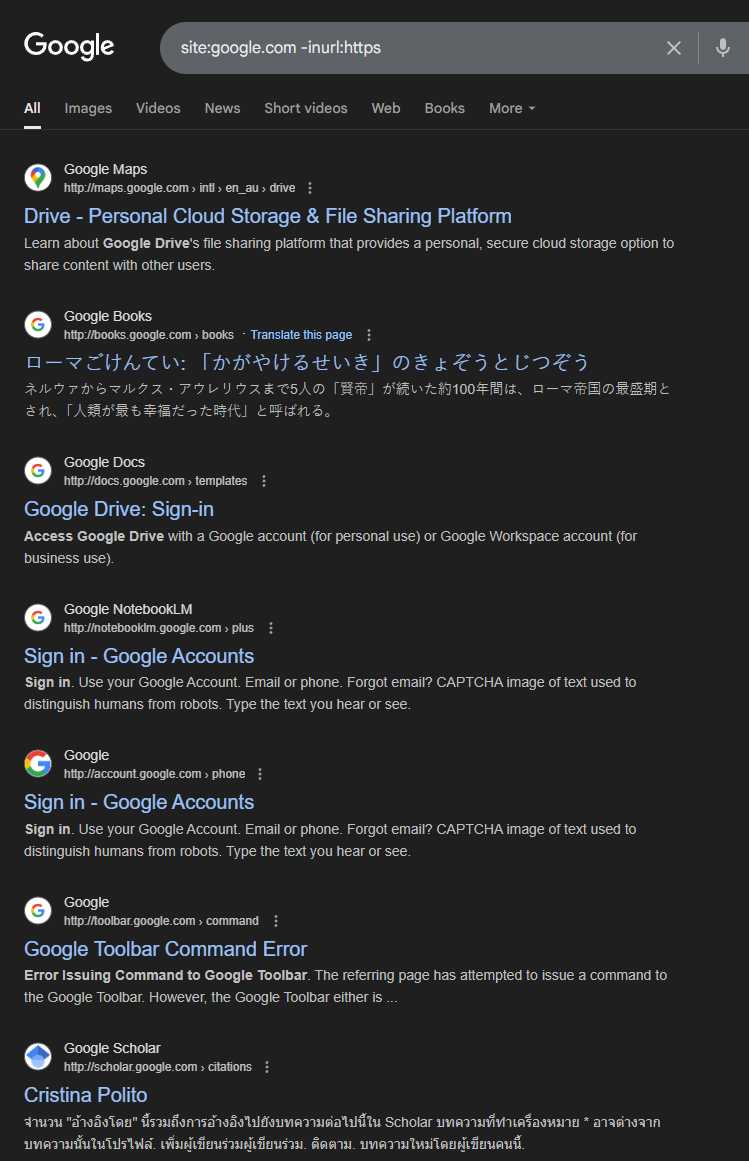

Страницы, ещё не переведённые на HTTPS

site:site.com -inurl:https

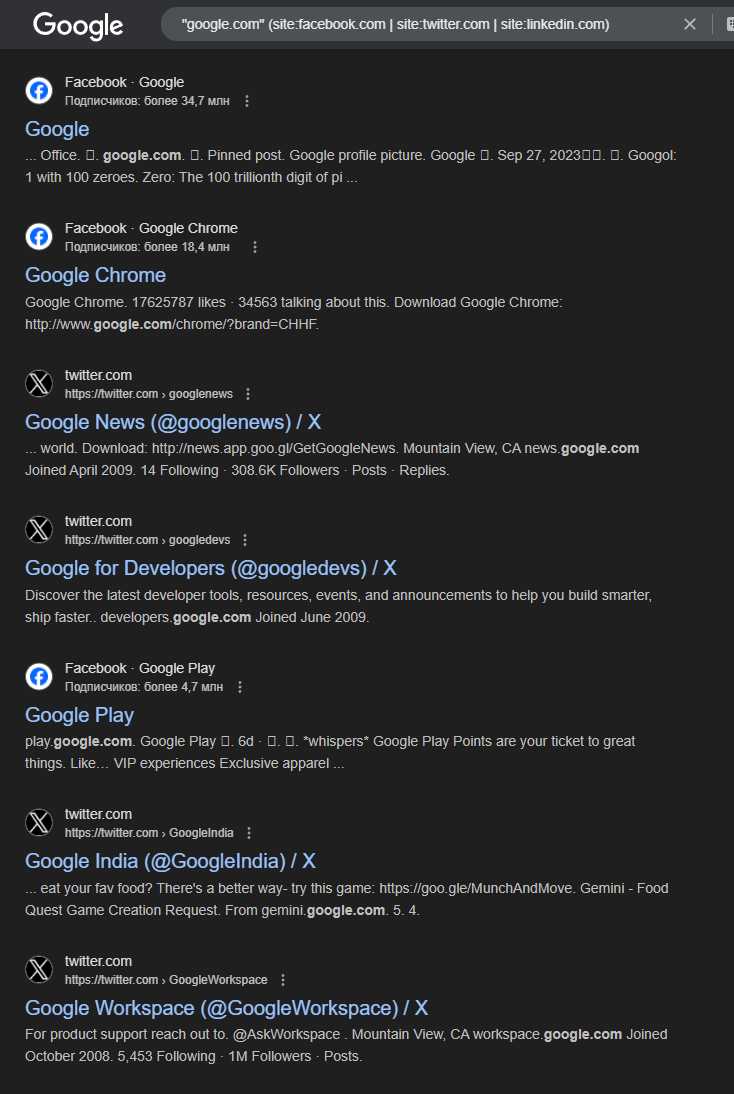

Упоминания компании в соцсетях

"site.com" (site:facebook.com | site:twitter.com | site:linkedin.com)

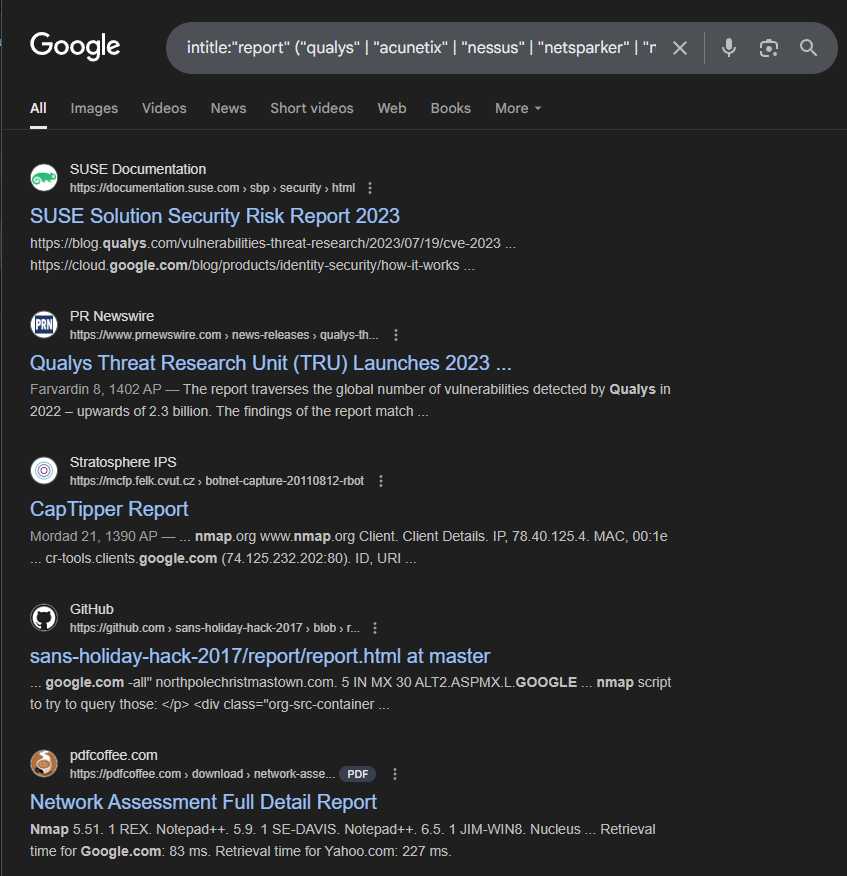

Отчёты сканеров уязвимостей

intitle:"report" ("qualys" | "acunetix" | "nessus" | "netsparker" | "nmap") "site.com" filetype:html

Поиск PDF/XLSX/DOCX c ключевым словом (пример с «пароль»)

password site:site.com filetype:pdf,xlsx,docx

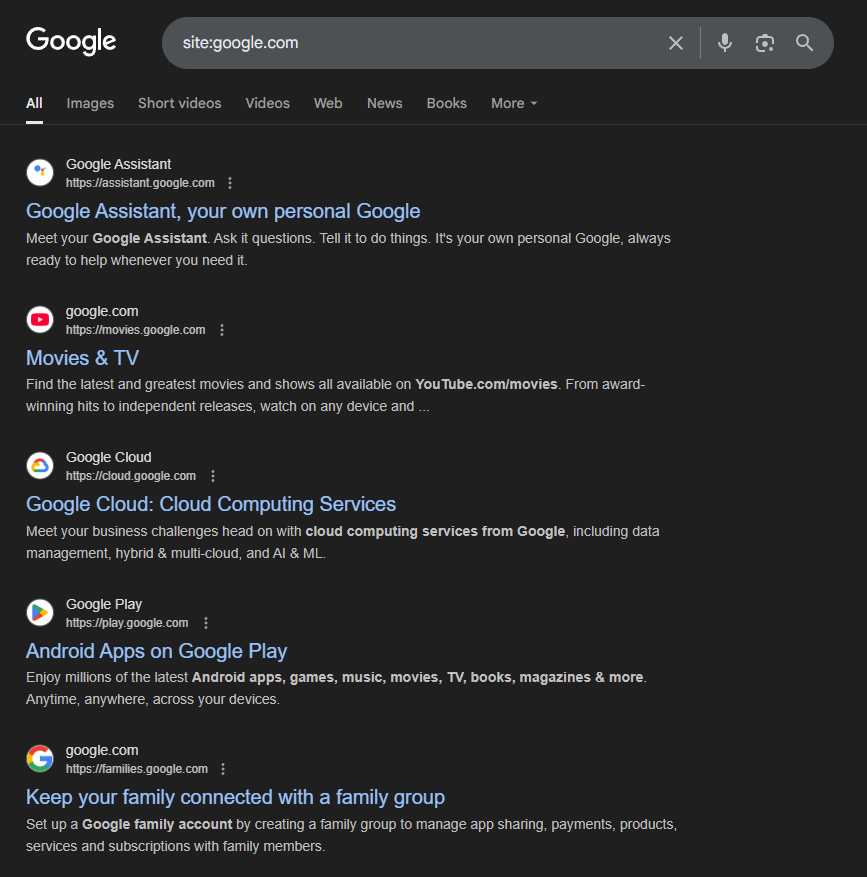

Подтягиваем всё проиндексированное

site:site.com

Поиск субдоменов дикой картой

site:*.site.com -www

Поиск камер (демо‑пример)

intitle:"webcamXP" inurl:8080

Пароли на Pastebin, где фигурирует бренд

site:pastebin.com "site.com password"

Пароли администраторов

site:pastebin.com "admin password"

XSS‑отчёты (универсальный пример)

"<script>" inurl:"/search" site:site.com

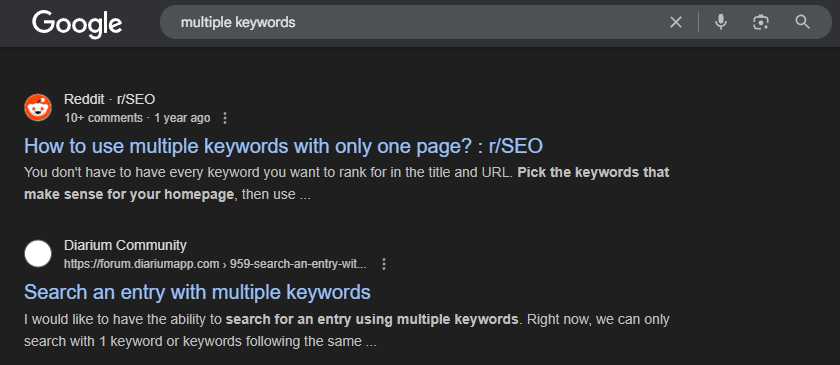

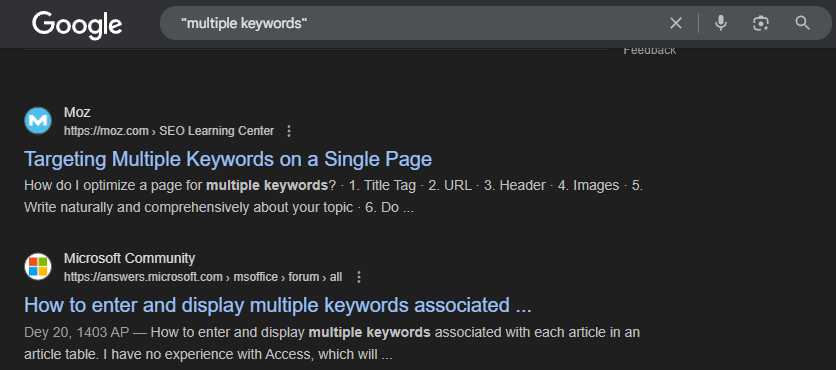

Совет: оборачивайте несколько слов в кавычки (

"multiple keywords") или соединяйте ихOR, чтобы управлять логикой выдачи.

4. Pagodo: автоматизация тысяч дорков

Pagodo — скрипт на Python, который принимает маску, генерирует сотни вариантов и опрашивает Google Custom Search API.

python3 gogodork.py -k "site:site.com" -o results.csv

Файл results.csv потом удобно парсить в Excel или импортировать в SIEM.

5. Google Hacking Database (GHDB)

GHDB — открытый каталог ≈ 7 500 готовых дорков, разбитых по категориям: Filenames containing juicy info, Login Portals, Vulnerable Files и др. Используйте поиск по слову «site» — так вы увидите, что уже обнаружили другие исследователи.

6. Самопроверка компании

ip:<ваш_IP>filetype:"doc | xls | txt | pdf"— ищем файлы, где в явном виде указан IP сервера.<ФИО_сотрудника> filetype:pdf— отслеживаем резюме и презентации с корпоративными данными.site:site.com inurl:backup filetype:zip— классический «забытый бэкап».

Регулярный аудит (раз в квартал) закрывает «утечки» до того, как их найдут конкуренты.

7. Законность и этика

Сам по себе Dorking не нарушает закон: вы используете публичный индекс. Нарушением становится доступ к найденному ресурсу, если он защищён, либо скачивание конфиденциального архива. Google фиксирует подозрительные запросы; чтобы не заблокировать офисный IP, запускайте массовый поиск с соблюдением правил безопасности или используя API‑ключ.

Заключение

Google Dorking превращает привычный поиск в инструмент OSINT‑разведки: одной‑двумя строками мы находим PDF‑отчёт Acunetix, список клиентов в Excel или устаревший phpMyAdmin на тестовом поддомене.

Проведите перечисленные запросы для site.com прямо сейчас, сохраните результаты и устраните найденные «сюрпризы». А чтобы не делать это вручную каждый месяц — настройте Pagodo и подключите выпуск отчёта к корпоративной SIEM‑системе. Так вы закроете большинство случайных уязвимостей раньше, чем их заметит злоумышленник.